fpga开发

嵌入式硬件

ico

MIT

idea

GPT-4

免费批量下载图片的插件

随机森林

几何

工企专利匹配

中断

通信原理

opengl

Spring AOP失效

Advisories

pwn

工业智能网关

KVM

逻辑

sbt

红队

2024/4/12 19:09:45【内网学习笔记】8、powercat 的使用

1、下载安装 powercat

powercat 可以视为 nc 的 powershell 版本,因此也可以和 nc 进行连接。

powercat 可在 github 进行下载,项目地址为:https://github.com/besimorhino/powercat

下载下来 powercat.ps1 文件后,直接导入即可…

【内网学习笔记】20、Hashcat 的使用

1、介绍

Hashcat 是一款用于破解密码的工具,据说是世界上最快最高级的密码破解工具,支持 LM 哈希、MD5、SHA 等系列的密码破解,同时也支持 Linux、Mac、Windows 平台。

工具地址:https://hashcat.net

项目地址:http…

【内网学习笔记】19、IPC 与计划任务

0、前言

在多层代理的环境中,由于网络限制,通常采用命令行的方式连接主机,这里学习下 IPC 建立会话与配置计划任务的相关点。

1、IPC

IPC (Internet Process Connection) 是为了实现进程间通信而开放的命名管道,当目标开启了 I…

【内网学习笔记】18、LLMNR 和 NetBIOS 欺骗攻击

0、前言

如果已经进入目标网络,但是没有获得凭证,可以使用 LLMNR 和 NetBIOS 欺骗攻击对目标进行无凭证条件下的权限获取。

1、基本概念

LLMNR

本地链路多播名称解析(LLMNR)是一种域名系统数据包格式,当局域网中的…

【CS学习笔记】2、如何连接团队服务器

0x00 前言

上一篇说了一些有的没的,现在来正式学习Cobalt Strike。

Cobalt Strike使用C/S架构,Cobalt Strike的客户端连接到团队服务器,团队服务器连接到目标,也就是说Cobalt Strike的客户端不与目标服务器进行交互,…

【CS学习笔记】17、登录验证的难点

0x00 前言

如果当前账号权限被系统认为是本地管理员权限,那么就可以执行很多管理员才能做的事,接下来就来看一下这样的一个过程是如何工作的,其中会涉及到以下要点:

1、Access Token 登录令牌

2、Credentials 凭证

3、Passwor…

【CS学习笔记】18、密码哈希散列设置信任

0x00 前言

继续上一节密码哈希的部分,在上一节中讲到了使用密码生成用户的令牌,从而取得系统的信任,这一节将介绍使用密码的哈希值来取得系统的信任。

0x01 密码哈希

首先使用 hashdump 获取用户的密码哈希值,这里的 beacon 会…

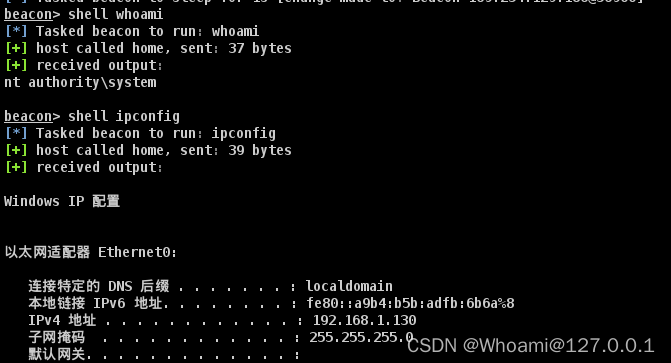

【CS学习笔记】20、通过Socks转发的方法

0x00 前言

这一小节中,将看看如何构建一个 SOCKS 代理服务器使一个上线主机变成我们的跳板机。

0x01 Pivoting 根据 A-Team 团队中 CS 手册中的介绍,Pivoting 是指 将一个受害机器转为其他攻击和工具的跳板 的操作。 在进行 Pivoting 操作之前…

【经验总结】CS与MSF之间的会话传递

0x00 前言

众所周知,Cobalt Strike 的前身是 Armitage,而 Armitage 又可以理解为 Metasploit Framework 的图形界面版,因此 Cobalt Strike 与 Metasploit Framework 在很多地方都是兼容的,所以我们便可以将 Metasploit Framework…

【内网学习笔记】23、SMBExec 与 DCOM 的使用

1、SMBExec

利用 SMBExec 可以通过文件共享(admin$、c$、ipc$、d$)在远程系统中执行命令,它的工作方式类似于 PsExec

C 版

C 版项目地址:https://github.com/sunorr/smbexec

一看这个项目是 8 年前上传的了,然后试…

【内网学习笔记】1、内网中常见名词解释

1、工作组

工作组 Work Group 是最常见最简单最普通的资源管理模式,就是将不同的电脑按功能分别列入不同的组中,以方便管理。

比如在一个网络内,可能有成百上千台工作电脑,如果这些电脑不进行分组,都列在“网上邻居”…

【内网学习笔记】7、lcx、netcat和socat的使用

1、lcx 使用

lcx 分为 Windows 版和 Linux 版,Linux 版叫 portmap

Windows

内网端口转发

内网失陷主机

lcx.exe -slave rhost rport lhost lport公网代理主机

lcx.exe -listen lport1 lport2内网失陷主机

lcx.exe -slave 123.123.123.123 4444 127.0.0.1 3389公…

【CS学习笔记】5、如何建立Payload处理器

这一小节学起来感觉有些吃力,里面很多概念理解的不是很清楚,如果有大佬看到描述错误的地方欢迎留言指正,避免误导他人。

再次声明,这只是我的个人学习笔记,不要当成教程去看,建议想学习CS的小伙伴可以看看…

【CS学习笔记】11、用户驱动溢出攻击

0x00 前言

Beacon 运行任务的方式是以jobs去运行的,比如键盘记录、PowerShell 脚本、端口扫描等,这些任务都是在 beacon check in 之间于后台运行的。

jobs:查看当前 Beacon 中的任务

jobkill:加上任务 ID,对指定任…

【CS学习笔记】12、特权提升

0x00 用户账户控制

自 Windows vista 开始,Windows 系统引进了用户账户控制机制,即 UACUser Account Control机制,UAC 机制在 Win 7中得到了完善。UAC 与 UNIX 中的 sudo 工作机制十分相似,平时用户以普通权限工作,当…

【CS学习笔记】19、代码执行的方式

0x00 前言

实现代码执行的四个步骤:

1、与目标建立信任关系

2、复制可执行文件到目标上

3、在目标上运行可执行文件

4、实现对目标的控制

以上是根据视频教程中直译的结果,个人感觉其实这一节叫横向移动的方法更为合适。

0x01 创建可执行文件

创…

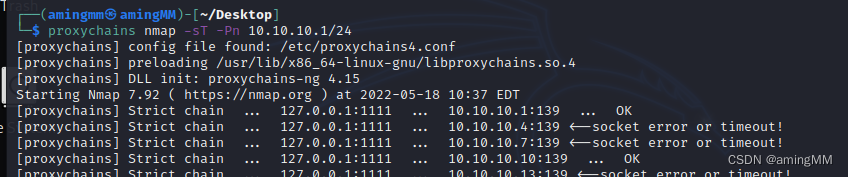

【CS学习笔记】21、反向转发通道的建立

0x00 前言

这一节将介绍使用 ProxyChains 进行代理转发与使用反向转发的方法。

0x01 使用 ProxyChains 进行代理转发

介绍

使用 ProxyChains 可以使我们为没有代理配置功能的软件强制使用代理

和上一节中介绍的一致,开启一个 socks 代理服务配置 /etc/proxycha…

实战渗透-fofa-dirBrute-代码审计-构造poc-ueditor-解密-过waf-Godzilla

关键词 —> 目标源码 主域名 没有子域

信息收集 中间件 IIS 8.5 输入admin发现自动添加了/ ------> 说明其目录存在, 盲猜 文件,login.aspx default.aspx main.aspx 等等 最终在login.aspx下面发现后台登录页面。 猜弱口令 -----> 账号被锁 …

【CS学习笔记】3、如何进行分布操作

0x00 最基本的团队服务模型

这里介绍最基本的团队服务模型,具体由三个服务器构成,具体如下所示: 临时服务器(Staging Servers) 临时服务器介于持久服务器和后渗透服务器之间,它的作用主要是方便在短时间内…

Nagios Core 复现

Nagios Core介绍Nagios-Core RCE 代码执行发现漏洞点漏洞危害漏洞验证介绍

Nagios 一款功能强大、优秀的开源监控系统 发现和解决IT架构中存在的问题,避免这些问题影响到关键业务流程。

Nagios可以监控您的整个IT基础设施,以确保系统,应用程…

【CS学习笔记】15、枚举的命令和方法

0x00 Windows 企业局域网环境介绍

1、活动目录

活动目录Active Directory是一种能够集中管理用户、系统和策略的技术,活动目录的一个重要概念就是域。

Active Directory 存储有关网络上对象的信息,并让管理员和用户可以更容易地使用这些信息。例如 Ac…

【CS学习笔记】16、用户枚举三个关键步骤

0x00 前言

用户枚举的三个关键步骤:

1、当前账号是否为管理员账号?

2、哪些账号是域管理员账号?

3、哪个账号是这个系统上的本地管理员账号?

0x01 管理员账号

第一个关键步骤,发现管理员账号。

如果想知道自己是…

【CS学习笔记】14、powerup提权的方法

0x00 介绍

PowerUp 所做的事是寻找可能存在弱点的地方,从而帮助提权。

利用 PowerUp 进行提权需要首先导入 ps1 文件powershell-import PowerUp.ps1,再执行powershell Invoke-AllChecks命令,使用 PowerUp 脚本可以快速的帮助我们发现系统弱…

【内网学习笔记】11、frp 的使用

1、介绍

相较于前一篇文章介绍的 ew 的年代久远,frp 就好的多了,基本上隔几天就会发布新的版本,最新的一版更新还就在几天前。

在实战中,大家较多使用的也是 frp,frp 项目地址:https://github.com/fatedi…

【内网学习笔记】10、ew 的使用

1、Socks 代理工具介绍

Socks 代理可以理解成升级版的 lcx,关于 lcx 的用法可以看我之前的文章:

https://teamssix.com/year/210528-130449.html

但是 lcx 毕竟年代久远,现在的杀软基本也都能识别到了,因此在实战中不太推荐使用…

【CS学习笔记】27、applet渗透测试手法

0x00 前言

在开始今天的内容之前,先来看看什么情况下会进行云查杀:

1、首先判断文件是否为正常文件

2、如果判断为可疑文件,则把文件的 hash 上传到云上

3、同时把这个文件标记为可疑文件,而不是正常文件

因此可以通过修改我…

【内网学习笔记】12、nps 的使用

1、介绍

nps 项目地址:https://github.com/ehang-io/nps

也是一款还在更新的内网穿透工具,相较于 frp,nps 的 web 管理就要强大很多了。

nps 和 frp 一样功能都很多,这里就主要记录下平时经常用到的 SOCKS5 代理模式。

2、安装…

【CS学习笔记】1、如何搭建自己的渗透测试环境

0x00 前言

第一次接触CS的时候,是有人在群里发了一个CS最新版的安装包,当时第一反应,CS ???

作为小白的我,在角落里看着群里的大佬们讨论的十分起劲儿,而我这个萌新对于他们所讨论…

【CS学习笔记】10、如何管理Payload载荷

0x00 前言

到目前为止,已经学过了如何在有漏洞的目标上获取立足点的方法,接下来将继续学习后渗透相关的知识,这一节就来学习学习 beacon 的管理、会话传递等。

0x01 Beacon 的管理

Beacon 控制台

在一个 Beacon 会话上右击 interact&…

【内网学习笔记】29、白银票据

0、前言

白银票据(Sliver Ticket) 不同于黄金票据(Golden Ticket) Kerberos 协议详解:https://teamssix.com/210923-151418.html 白银票据不与密钥分发中心 KDC 交互,因此没有了 Kerberos 认证协议里的前 …

【内网学习笔记】15、系统服务权限配置不当利用

PowerUp

PowerUp 可以用来寻找目标中权限配置不当的服务,下载地址:https://github.com/PowerShellEmpire/PowerTools/blob/master/PowerUp/PowerUp.ps1

在 PowerShell 中导入并执行脚本

Import-Module .\PowerUp.ps1

Invoke-AllChecks如果 PowerShell…

【内网学习笔记】14、发现主机缺失补丁

0、前言

在内网中,往往所有主机打补丁的情况都是相似的,因此在拿下一台主机权限后,可以通过查看当前主机打补丁的情况,从而找到漏洞利用点,进而进行接下来的横向、提权等操作。

1、手工发现缺失补丁

systeminfo

直…

【内网学习笔记】21、哈希传递与票据传递

1、哈希传递

哈希传递(Pass The Hash, PTH)顾名思义,就是利用哈希去登录内网中的其他机器,而不是通过明文密码登录的方式。

通过哈希传递,攻击者不需要花时间破解哈希值得到明文,在Windows Server 2012 R…

【内网学习笔记】16、组策略凭据获取

0、前言

SYSVOL 是活动目录里的一个用于存储域公共文件服务器副本的共享文件夹,在域中的所有域控之间进行复制,SYSVOL 在所有经过身份验证的域用户或者域信任用户具有读权限的活动目录域范围内共享,所有的域策略均存放在 C:\Windows\SYSVOL\…

【内网学习笔记】22、PsExec 和 WMI 的使用

1、PsExec

PsExec.exe

PsExec 在之前的文章里提到过一次,参见https://teamssix.com/210802-181052.html,今天来着重学习一下。

PsExec 是 PSTools 工具包里的一部分,其下载地址为:https://download.sysinternals.com/files/PST…

【内网学习笔记】17、令牌窃取

0、前言

令牌(Token)是指系统中的临时秘钥,相当于账户和密码,有了令牌就可以在不知道密码的情况下访问目标相关资源了,这些令牌将持续存在于系统中,除非系统重新启动。

1、MSF

在获取到 Meterpreter She…

【内网学习笔记】26、ntds.dit 的提取与散列值导出

0、前言

在活动目录中,所有数据都保存在 ntds.dit 文件中,ntds.dit 是一个二进制文件,存储位置为域控的 %SystemRoot%\ntds.dit

ntds.dit 中包含(但不限于)用户名、散列值、组、GPP、OU 等与活动目录相关的信息&…

【内网学习笔记】28、黄金票据

0、前言

RT 在利用黄金票据(Golden Ticket)进行 PTP 票据传递时,需要先知道以下信息:

伪造的域管理员用户名完整的域名域 SIDkrbtgt 的 NTLM Hash 或 AES-256 值

其中 krbtgt 用户是域自带的用户,被 KDC 密钥分发中…

【内网学习笔记】9、iodine 使用

1、介绍

iodine 这个名字起的很有意思,iodine 翻译过来就是碘,碘的原子序数为 53,53 也就是 DNS 服务对应的端口号。

iodine 和 dnscat2 一样,适合于其他请求方式被限制以至于只能发送 DNS 请求的环境中,iodine 同样…

【内网学习笔记】2、PowerShell

1、介绍

PowerShell 可以简单的理解为 cmd 的高级版,cmd 能做的事在 PowerShell 中都能做,但 PowerShell 还能做很多 cmd 不能做的事情。

PowerShell 内置在 Windows 7、Windows Server 2008 R2 及更高版本的 Windows 系统中,同时 PowerShe…

渗透测试-从公有云到内网漫游RCE-反序列化-frp

0x01 前言

当一个企业把他的业务放到腾讯云或阿里云等公有云的时候,其是与企业的内网是不相通的, 相当于逻辑隔离了(非物理隔离), 如果企业信息安全做的相对较好,不暴露VPN地址或者路由器或防火墙业务, 信息收集的时候…

红队笔记Day3-->隧道上线不出网机器

昨天讲了通过代理的形式(端口转发)实现了上线不出网的机器,那么今天就来讲一下如何通过隧道上线不出网机器 目录

1.网络拓扑

2.开始做隧道?No!!!

3.icmp隧道

4.HTTP隧道

5.SSH隧道

1.什么…

Say0l的安全开发-代理扫描工具-Sayo-proxyscan【红队工具】

写在前面

终于终于,安全开发也练习一年半了,有时间完善一下项目,写写中间踩过的坑。

安全开发的系列全部都会上传至github,欢迎使用和star。

工具链接地址

https://github.com/SAY0l/Sayo-proxyscan

工具简介

SOCKS4/SOCKS4…

【内网学习笔记】25、Exchange 邮件服务器

1、Exchange 的基本操作 在 Exchange 服务器上的 PowerShell 里进行以下操作 将 Exchange 管理单元添加到当前会话中

add-pssnapin microsoft.exchange*查看邮件数据库

Get-MailboxDatabase -server "dc"查询数据库的物理路径

Get-MailboxDatabase -Identity Mail…

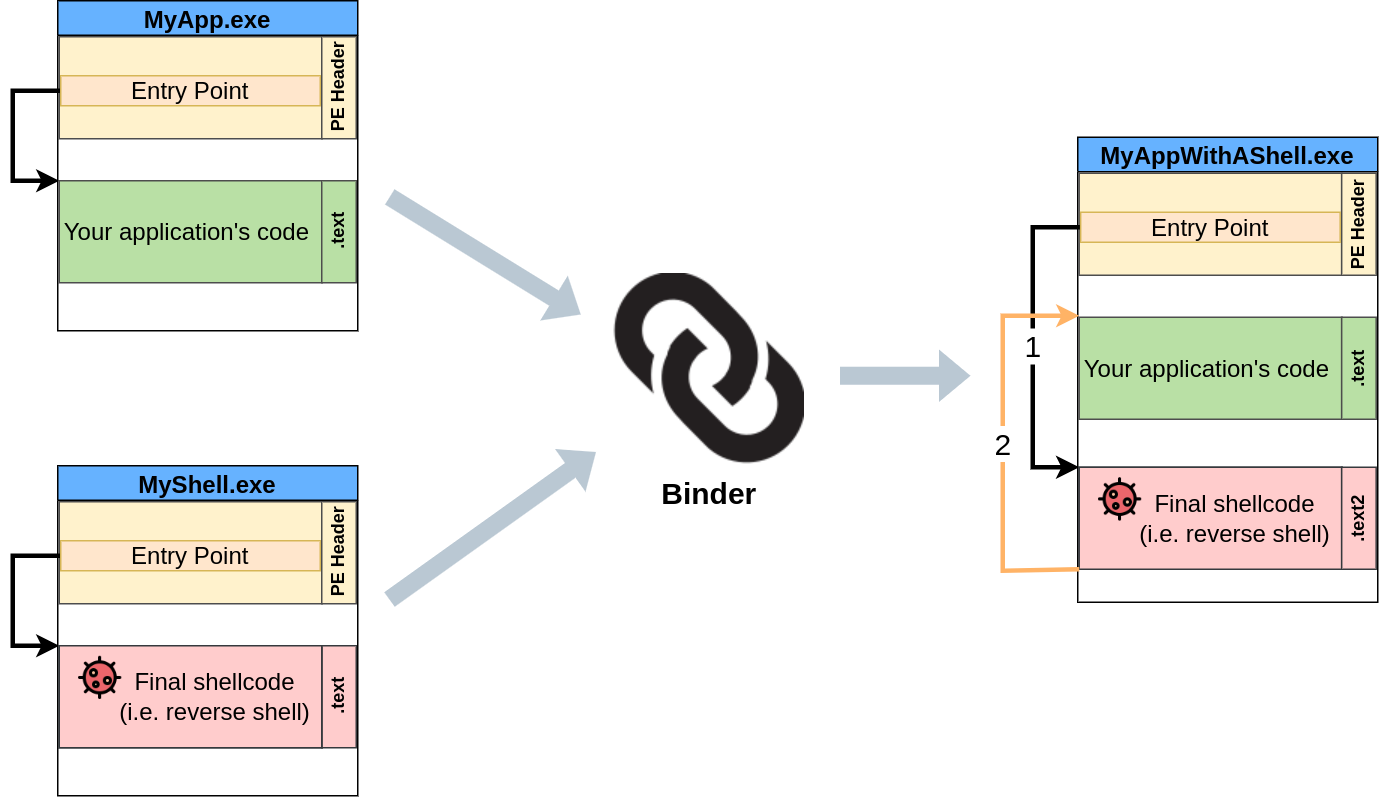

TryHackMe-红队-20_Anti-Virus规避:Shellcode

Anti-Virus Evasion: Shellcode

学习shellcode编码、打包、活页夹和加密器。

在这个房间里,我们将探讨如何构建和交付有效载荷,重点是避免被常见的AV引擎检测到。我们将研究作为攻击者可用的不同技术,并讨论每种技术的优缺点。 PE结构

Win…

VulnStack靶场二

ATT&CK红队评估实战靶场二0x00 靶场搭建防火墙策略虚拟机快照版本web主机运行weblogic启动脚本问题:net view 显示 6118 error拓展:windows 宿主机 工具利用(结合NAT)0x01 信息收集1、存活扫描ARP 快速2、端口服务扫描7001 端…

渗透测试-安卓APP经验总结

安卓APP渗透总结抓包测试 无法抓包对apk包的渗透测试渗透实战-挖掘某学校站点漏洞(APP漏洞)抓包测试 无法抓包

burp抓包过程中发现无法抓到包,报错信息如下:

java.security.cert.CertPathValidatorException: Trust anchor for certification path not…

【CS学习笔记】22、通过SSH开通通道

0x00 前言

这一节将来介绍如何通过 SSH 通道进行攻击。

0x01 通过 SSH 建立通道 1、连接到上图中蓝色区域里的 PIVOT 主机并开启端口转发

ssh -D 1080 user<blue pivot>该命令中的 -D 参数会使 SSH 建立一个 socket,并去监听本地的 1080 端口,一…

【CS学习笔记】26、杀毒软件

0x00 前言

这一节将来看看杀毒软件相关的概念,毕竟知己知彼才能百战不殆,最后会介绍一下常见的免杀方法。

0x01 目的

常规杀毒软件的目的就是发现已知病毒并中止删除它,而作为攻击者则需要对病毒文件进行免杀处理,从而使杀毒软…

【CS学习笔记】25、邮件防御

0x00 前言

Cobalt Strike 不是什么工作情况都能胜任的工具,因此就需要我们根据不同的情况去做一些辅助工作。

最后这几节将学习免杀部分的东西,这一节将主要介绍邮件防御方面的相关概念。

0x01 介绍

1、SPF、DKIM、DMARC

SPF、DKIM、DMARC 都是邮件…

【内网学习笔记】6、ICMP隧道工具使用

1、介绍

在内网中,如果攻击者使用 HTTP、DNS 等应用层隧道都失败了,那么或许可以试试网络层的 ICMP 隧道,ICMP 协议最常见的场景就是使用 ping 命令,而且一般防火墙都不会禁止 ping 数据包。

因此我们便可以将 TCP/UDP 数据封装…

【内网学习笔记】5、BloodHound 的使用

1、介绍

BloodHound 使用可视化图形显示域环境中的关系,攻击者可以使用 BloodHound 识别高度复杂的攻击路径,防御者可以使用 BloodHound 来识别和防御那些相同的攻击路径。蓝队和红队都可以使用 BloodHound 轻松深入域环境中的权限关系。

BloodHound 通…

【CS学习笔记】23、malleable命令

0x00 前言

这节课将来看看如何优化 CS 的攻击载荷,从而使它更方便、隐蔽些。

0x01 malleable 命令和控制

malleable 是一种针对特定领域的语言,主要用来控制 Cobalt Strike Beacon

在开启 teamserver 时,在其命令后指定配置文件即可调用&…

【CS学习笔记】7、SMBbean的作用

0x00 SMB Beacon 简介

SMB Beacon 使用命名管道通过一个父 Beacon 进行通信。这种对等通信对同一台主机上的 Beacon 和跨网络的 Beacon 都有效。Windows 将命名管道通信封装在 SMB 协议中。因此得名 SMB Beacon。 因为链接的Beacons使用Windows命名管道进行通信,此…

【CS学习笔记】4、快速登陆和生成会话报告

0x00 介绍

Cobalt Strike生成报告的目的在于培训或帮助蓝队,在Reporting菜单栏中就可以生成报告,关于生成的报告有以下特点:

输出格式为PDF或者Word格式可以输出自定义报告并且更改图标(Cobalt Strike --> Preferences -->…

渗透测试-获取系统FOFA关键字来刷洞

如何获取FOFA语法关键字 有时候新爆出来的漏洞,想拿poc去刷一波,但是却不知道怎么用fofa去搜索

H3C为例 存在漏洞的页面是这样的,我们发现无法右键查看源码(也可以F12), 所以这个时候我们可以根据一些页面…

【CS学习笔记】6、DNS_beacon的作用

由于笔者在学习CS过程中,所看的教程使用的是3.x版本的CS,而我使用的是4.0版本的CS。因此域名配置实操部分是自己参考网上大量文章后自己多次尝试后的结果,所以难免出现错误之处,要是表哥发现文中错误的地方,欢迎留言指…

【CS学习笔记】8、客户端渗透的重点

0x00 前言

什么是客户端攻击

客户端攻击根据教程直译过来就是一种依靠应用程序使用控制端来进行的可视化攻击。

原文:A client-side attack is an attack against an application used to view attacker controlled content.

为什么要进行客户端攻击

随着时代发…

【CS学习笔记】9、Metasploit框架

0x00 客户端的漏洞利用

如果想使用MSF对目标进行漏洞利用,再通过这个漏洞来传输Beacon的话,也是可以的。

1、首先在MSF上选择攻击模块

2、接着在MSF上设置Payload为windows/meterpreter/reverse_http或者windows/meterpreter/reverse_https࿰…

【CS学习笔记】13、bypassuac

Bypass UAC 有两个步骤,分别是:

1、利用 UAC 漏洞来获取一个特权文件副本

2、使用 DLL 劫持进行代码执行

首先使用shell whoami /groups查看当前上线主机用户的所属组及 UAC 等级 通过返回信息可以看出,当前用户为管理员权限,U…

【CS学习笔记】24、C2lints实例演示

0x00 前言

续上一节,在GitHub 上有一些配置文件的示例,项目地址:https://github.com/rsmudge/Malleable-C2-Profiles

这一节将使用该项目中的 Malleable-C2-Profiles/APT/havex.profile 配置文件作为示例。

0x01 测试配置文件是否有效

可…

【CS学习笔记】28、白名单申请和宏渗透

0x00 前言

这是 Cobalt Strike 学习笔记的最后一节,这节将来学习白名单申请与宏渗透的一些方法。

0x01 白名单申请

Win R 打开运行窗口,输入 gpedit.msc ,来到 用户配置 -> 管理模板 -> 系统 处,打开 只允许指定的 Wind…

【内网学习笔记】3、本地工作组信息收集

1、手动收集本地工作组信息

查看当前权限

whoami 本机网络配置信息

ipconfig /all操作系统和版本信息(英文版)

systeminfo | findstr /B /C:"OS Name" /C:"OS Version" 操作系统和版本信息(中文版)

syst…

【内网学习笔记】4、域内信息收集

1、判断是否存在域

ipconfig

查看网关 IP 地址、DNS 的 IP 地址、域名、本机是否和 DNS 服务器处于同一网段。

ipconfig /allC:\Users\daniel10> ipconfig /allWindows IP 配置主 DNS 后缀 . . . . . . . . . . : teamssix.comDNS 后缀搜索列表 . . . . . . . . : team…

攻击者使用“Geacon”Cobalt Strike工具瞄准macOS

威胁行为者现在正在部署一种名为 Geacon 的 Cobalt Strike 的 Go 语言实现,它于四年前首次出现在 GitHub 上。

他们正在使用红队和攻击模拟工具来针对 macOS 系统,其方式与过去几年在 Windows 平台上使用 Cobalt Strike 进行后开发活动的方式大致相同。…

CS_上线三层跨网段机器(完整过程还原)

以前讲过用cs_smb_beacon上线不出网机器,但是真实的网络拓扑肯定不止这么一层的网络!

所以我就来搭建一个复杂一点的网络环境!! 当然了,这三台电脑之间都是不同的网段,(但是同属于一个域环境&a…

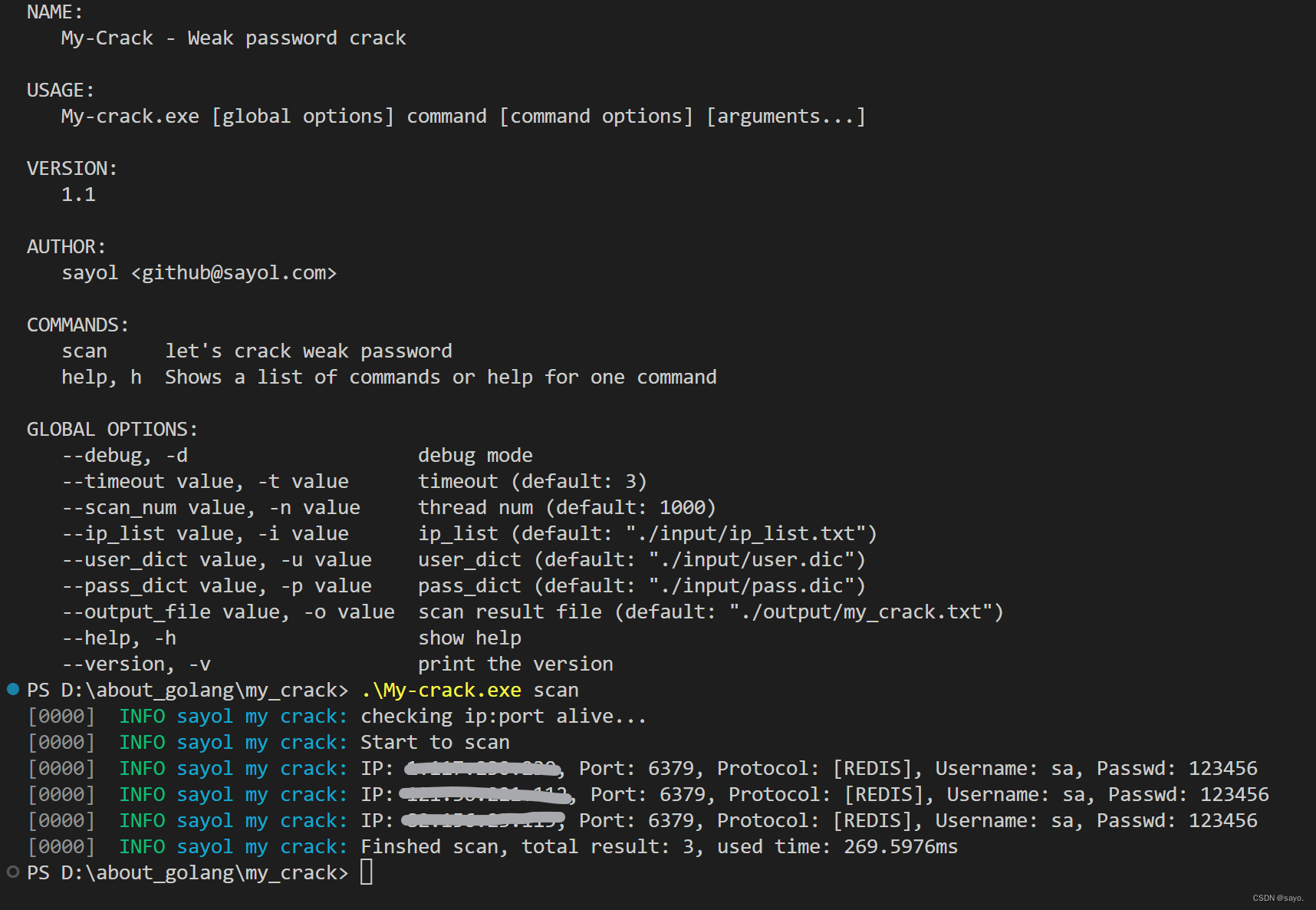

Say0l的安全开发-弱口令扫描工具-My-crack【红队工具】

写在前面

终于终于,安全开发也练习一年半了,有时间完善一下项目,写写中间踩过的坑。

安全开发的系列全部都会上传至github,欢迎使用和star。

工具链接地址

https://github.com/SAY0l/my-crack

预览 My-Crack 工具介绍

更适合…

红队笔记7--Web机器为Linuxdocker逃逸

其实,不知道大家有没有想过,我们之前练习的都是web机器是windows的版本,但是其实,在现实生活中,服务器一般都是Linux的版本,根本不可能用到windows的版本 那么如果是Linux的话,我们就有很多的困…